[주의] 우분투 데스크탑 버전 -> 14

- root 권한

sudo apt-get install openvpn easy-rsa

gedit server.conf

gedit /etc/sysctl.conf

패킷 포워딩

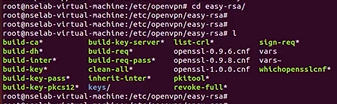

-> key 관리할 별도의 폴더 생성 (keys)

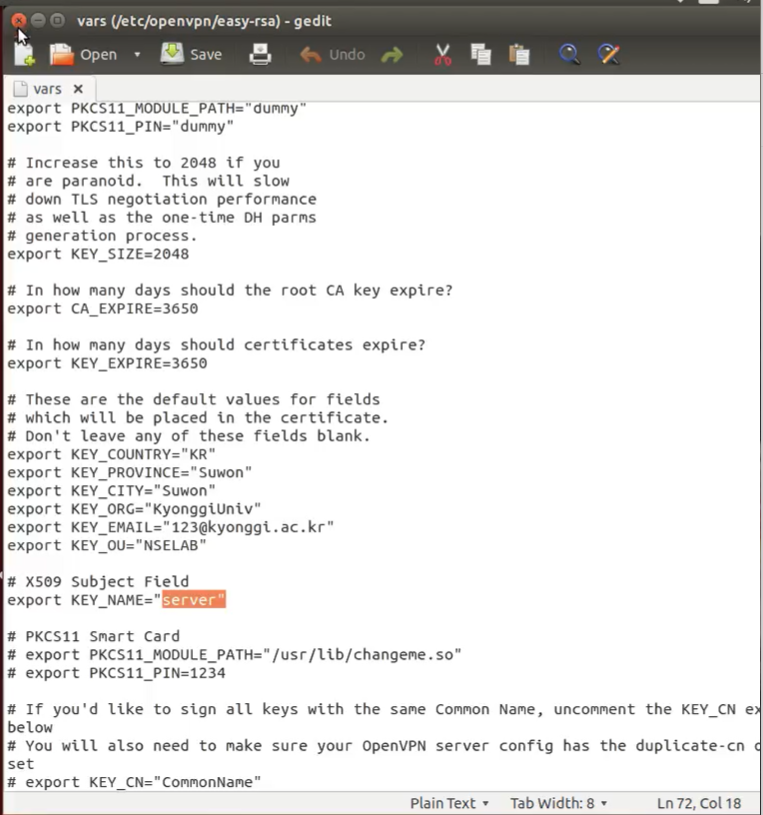

인증서 관련 정보 수정

gedit vars

디피에-헬만 키 생성

openssl dhparam -out /etc/openvpn/dh2048.pem 2048

-> private key 생성

ca.key 생성

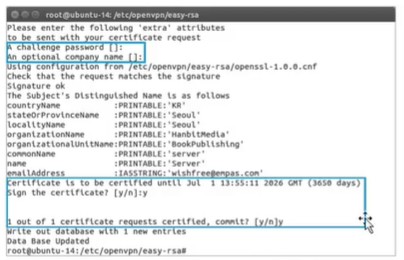

서버 인증서

./build-key-server server

생성된 인증기관의 인증서(.crt 파일)와 키(.key 파일) 확인

-> OpenVPN에 복사

cp /etc/openvpn/easy-rsa/keys/ca.crt /etc/openvpn

cp /etc/openvpn/easy-rsa/keys/server.crt /etc/openvpn

cp /etc/openvpn/easy-rsa/keys/server.key /etc/openvpn

이 경로에서 복사된 것 확인

OpenVPN 서버 구동

클라이언트 인증서와 키 생성 (서버와 동일)

./build-key client01

client01 관련 파일 확인

-- 우분투 --

-- 윈도우 7 --

OpenVPN 클라이언트 설치

server ip 지정

C:\Program Files\OpenVPN\sample-config의 client.ovpn

-> C:\Program Files\OpenVPN\config에 복사

client.ovpn 수정 (notepad 관리자 권한으로 실행)

remote (서버의 ip) 1194 포트

cleint01.crt / client01.csr / client01.key

-> 윈도우의 C:\Program Files\OpenVPN\config에 복사

(인증서 발급

서버 키, 클라이언트 키 발급 한것)

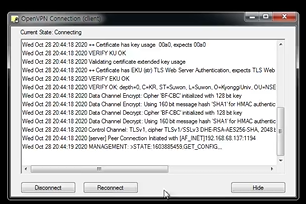

OpenVPN 관리자 권한으로 실행

OpenVPN GUI - [Connect]

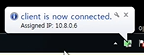

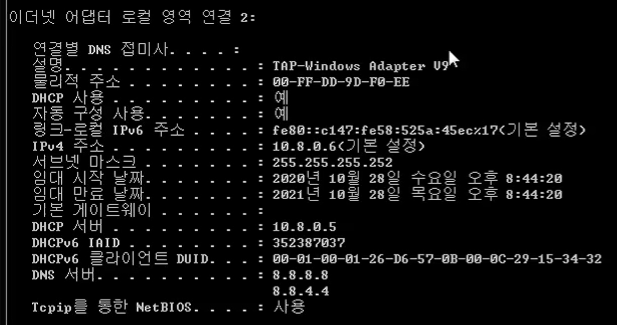

-> ip 새로 할당된 모습

서버 쪽 ip도 확인

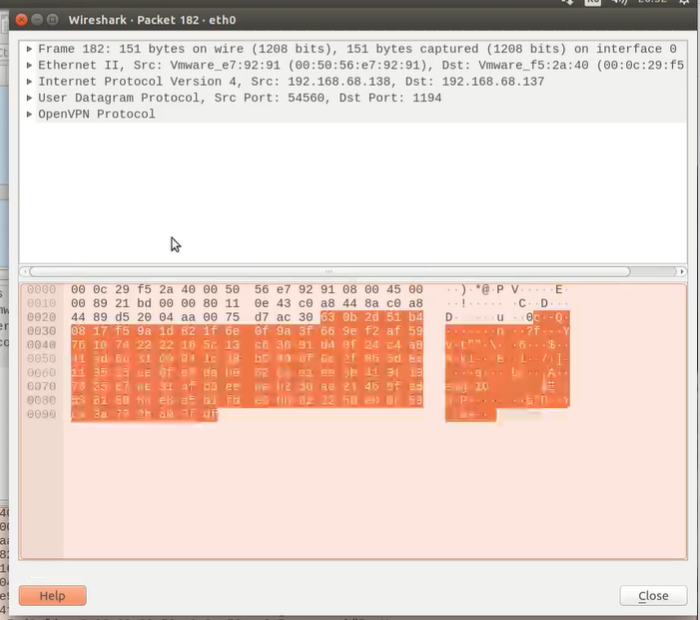

우분투에서 wireshark로 덤프

윈도우에서 openVPN 쪽으로 icmp 패킷을 날린다 -> ping

암호화돼있으셔서 패킷의 실제 내용은 확인 불가능

-> VPN 환경에서의 네트워크

'네트워크보안' 카테고리의 다른 글

| [네트워크 보안] 은닉채널-셀 백도어 실습 (0) | 2022.12.07 |

|---|---|

| [네트워크 보안] SSH 터널링 실습 (0) | 2022.12.07 |

| [네트워크 보안] 은닉 채널 (0) | 2022.12.06 |

| [네트워크 보안] 터널링 (0) | 2022.12.06 |

| [네트워크보안] DNS 스푸핑 (Kali, Window Server 2012) (0) | 2022.11.24 |